Requerimientos:

- Tener el rol asignado Mail Recipients en Exchange Online o Admin Global.

- Tener la herramienta Microsoft Azure Storage Azcopy (durante la entrada se vera como se puede descargar)

- Rol de Exchange Mailbox Import Export

Aplicar Rol Mailbox Import Export

Por defecto, este rol no esta activado dentro de ninguno de los roles de Exchange y se debe habilitar.

Para ello, se inicia sesión en Office 365, con un usuario con permisos Admin Global o Admin de Exchange.

En los centros de administración se pulsa sobre "Exchange"

Se buscan los permisos que actualmente hay configurados en Exchange - Roles de administrador.

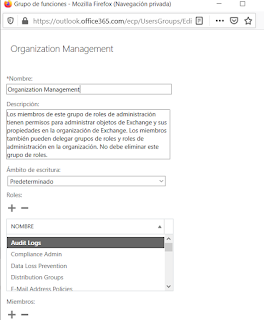

Se recomienda editar el grupo de roles "Organization Managment" y añadir el rol Mailbox Import Export a dicho grupo. Así es, como se ha realizado en esta publicación. O también se puede crear un nuevo grupo de roles y asignar dicho rol.

Se edita el grupo, y se pulsa sobre + para añadir el Rol. Repetimos el mismo proceso en la pestaña miembros para agregar al usuario de los requerimientos mencionados al principio.

Una vez finalizado la asignación del Rol y usuario, se debe guardar la configuración.

Para que este cambio se replique del todo, Microsoft nos avisa que en un máximo de 24 horas ya sera efectivo dicho cambio.

Obtener URL SAS e instalar azcopy

Se accede a la siguiente URL https://protection.office.com/ con el usuario que se le ha dado los permisos necesarios.

En el panel izquierdo, se busca gobernanza de información - Importar - Importar PST

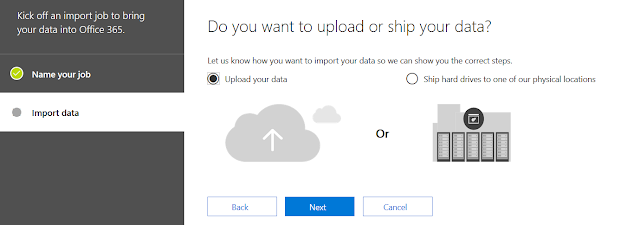

Opción "Upload your data" y siguiente.

Aquí obtenemos la dirección URL SAS que va a ser utilizada para cargar los psts. Se recomienda copiar esta dirección y pegarla en un bloc de notas.

Desde aquí hay un enlace para descargar la aplicación ya que va a ser necesaria. Se pulsa en Descargar Azure AzCopy e instalamos la aplicación.

El siguiente paso es cancelar este proceso, ya que antes debemos subir los psts a la URL SAS. Después se creara un nuevo lote de migración. De esta forma hemos conseguido la URL y al instalable de AzCopy.

Importar PST URL SAS

Opción 1

Se abre un cmd del equipo local.

Se debe cargar la ruta del directorio de instalación de AzCopy C:\Program Files (x86)\Microsoft SDKs\Azure\AzCopy con el comando CD y dicha ruta.

Opción 2

Ejecutar el cmd que instala AzCopy.

Comando a ejecutar contiene la siguiente sintaxis:

AzCopy.exe /Source:<Location of PST files> /Dest:<SAS URL> /V:<Log file location> /Y

Ejemplo de subida pst. El log no ha sido utilizado ya que ha sido un ejemplo de código.

Parámetros permitidos:

/Source: Especificar el origen de los PST, en dicho origen se recomienda que sea una carpeta y que solo contenga PST, ya que todo el contenido de la carpeta sera subido. No es posible seleccionar un PST individualmente. En ese caso, debemos dejar dentro de la carpeta un solo PST

/Dest: Dirección URL SAS que nos ha facilitado URL SAS

/V: Ruta donde se almacena el log de subida de los pst.

/S: Usado en caso de tener los PSTs en diferentes subcarpetas de la carpeta origen del /Source:

/Y: Para permitir el Token SAS para la importación del PST.

Una vez se haya subido el contenido podemos verificar de la siguiente forma:

Verificar archivos PST cargados.

Se descarga la herramienta Explorador de archivos de azure Enlace y se instala la herramienta.

Se ejecuta y se pulsa sobre "Add an Account" y se elije la opción "Use a shared Access signature (SAS) URI. Y siguiente.

Donde pone URI: se pega la URL que se ha copiado en el bloc de notas y usado para importar el pst.

Y se finaliza pulsando connect.

Nota: Da un error, el motivo es por que ya tenemos esta dirección usada, osea ya existe.

Automaticamente se os conecta y os aparece lo siguiente:

Lo siguiente es la importación del PST en el buzón o buzones.

Crear archivo de asignación de/los PST/s

Se debe crear un archivo csv, dejo aqui la URL del csv: https://go.microsoft.com/fwlink/p/?LinkId=544717.

Workload,FilePath,Name,Mailbox,IsArchive,TargetRootFolder,ContentCodePage,SPFileContainer,SPManifestContainer,SPSiteUrl Exchange,,annb.pst,annb@contoso.onmicrosoft.com,FALSE,/,,,, Exchange,,annb_archive.pst,annb@contoso.onmicrosoft.com,TRUE,,,,,

Parámetros del CSV:

Workload: Servicio de office 365 donde se importaran los datos: Para buzones Exchange.

FilePath: Ubicación de la carpeta ubicada en Azure Storage. Si no se ha utilizado ninguna

subcarpeta, si no que se han alojado los PST en la raiz de la URL SAS hay que dejar en

blanco este parámetro. Si se ha incluido poner el mismo nombre en este campo

Name: Nombre del pst que va a ser importado.

Mailbox: Dirección de correo donde se importara el PST.

IsArchive: FALSE: importa el archivo PST en el buzón principal del usuario.TRUE: importa el archivo PST en el buzón de archivo del usuario

TargetRootFolder: Si se deja en blanco, se importa en una carpeta nueva llamada importados. Si se usa /

se importa encima del buzón del usuario y se combinan las carpetas del PST con las del buzón. Si usa

/PSTImportado se crea la carpeta y se importa todo el contenido dentro de ella.

ContentCodePage: Este parámetro opcional especifica un valor numérico de la página de códigos que se usa para importar archivos PST en el formato de archivo ANSI

Los demás parámetros del CSV no afectan a la importación, dejar en blanco.

Una vez se tiene el CSV parametrizado de que PST va a cada usuario, lo guardamos y seguimos con el siguiente paso:

Crear trabajo de importación

Se vuelve a crear un proceso de importación desde protection.office.com como se ha visto anteriormente.

Se selecciona las dos opciones del paso 4 de la imagen y siguiente.

Se selecciona el csv preparado y se valida. Si no encuentra errores, guardamos.

Empieza un análisis de los PSts a importar, una vez finaliza se pulsa en "Listo para importar" donde

aparecen opciones de filtro.

Encuentra el correo anterior a 2 años y nos pregunta si queremos importarlo pero lo antiguo se archive. Se sigue con la configuración requerida y empieza la importación.

Se puede ver en que estado va y si se pulsa encima, que contenido ha importado.

En este ejemplo se puede ver que se esta importando un pst de 20GB, lleva un progreso de 38% con 12784 elementos importados.

Para cualquier duda, no dudéis en contactar con nosotros.

Saludos.